股票代码:688227.SH

股票代码:688227.SH

400-8300-246

IT大白 / 新闻动态 2024.11.18

在企业容器云建设中,集群安全始终是落地方案的重要考量。今天我们要探讨集群安全的⼀个核心议题:网络安全。

为提升容器集群的网络安全性,常用的技术包括 NetworkPolicy和服务网格,这些方法可以在⼀定程度上实现网络隔离和访问控制。然而,这些方法仍然存在局限。例如,NetworkPolicy主要用于Pod间通信隔离,而服务网格则更侧重于微服务间的流量管理。在底层网络上,它们依然共享同⼀网络空间进行通信。

以下是一个真实案例:

某企业因安全漏洞遭遇了DDoS攻击。

由于业务流量和管理流量共用⼀条物理链路,当攻击流量占满链路后,管理链路也被阻塞,导致集群无法对该机器进⾏管理。此时,该机器在集群管理端被认为已失联,触发了宕机迁移,影响了该机器上运行的其他业务。

由于管理和业务的物理链路混用,在这个业务受到攻击的案例中,暴露了两个重要问题:

>管理链路瘫痪,无法封禁受攻击的容器

>导致不必要的宕机迁移,影响了其他业务的稳定性。

因此,无论安全策略如何完善,如果管理流量和业务流量共用同⼀物理链路,风险依然存在。

那么,是否可以从物理层面实现更彻底的网络隔离呢?接下来,我们介绍品高容器云基于eBPF可编程网络的自研网络隔离方案:

// 基于eBPF可编程网络的自研网络隔离方案 //

在品高云的实施经验中,将管理网与业务网分离是⼀项重要的安全措施,尤其在高度重视安全的金融客户中更为普遍。

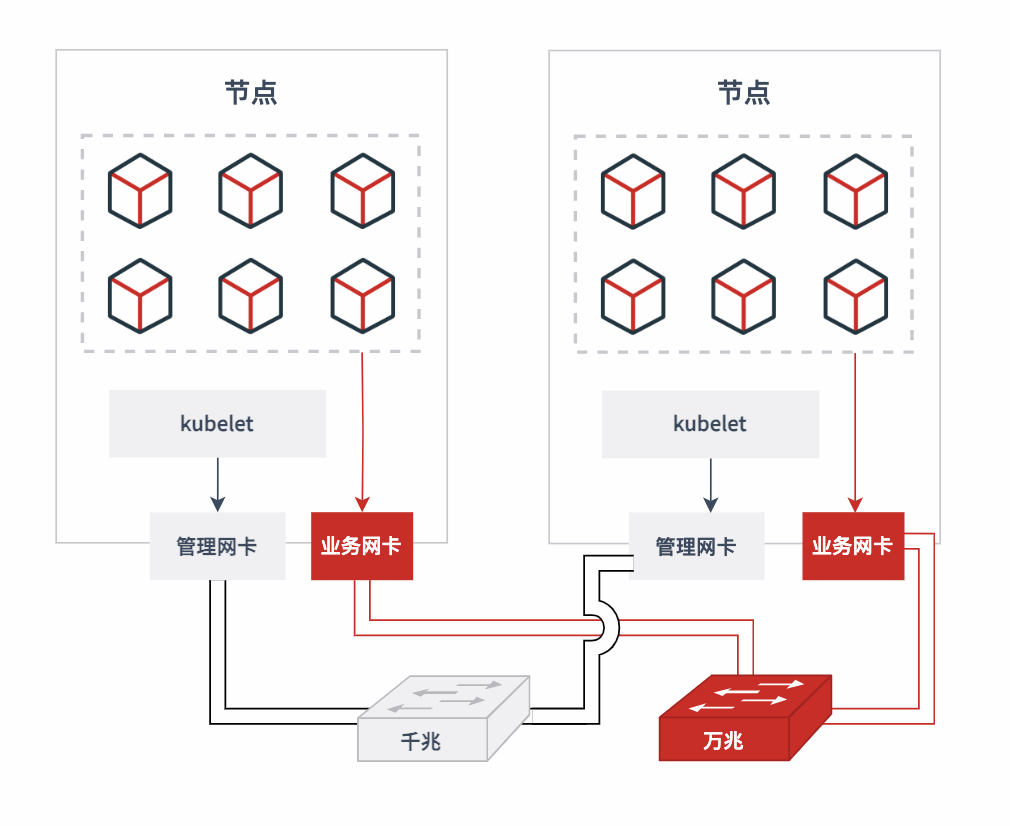

品高容器云研发团队将这种网络安全实践引⼊Kubernetes,并结合eBPF技术研发出自有的网络插件Kube-NVS。在这⼀方案中,每个集群节点都配置了⾄少两张物理网卡,其中⼀张⽤于管理网络,另⼀张用于业务⽹络;通常将千兆网络用于管理链路,万兆网络用于业务链路。

通过此方案,业务流量被eBPF劫持,并定向至业务链路,管理流量则转至管理链路,在物理层面实现了管理与业务的强隔离。当部分业务遭遇网络攻击时,不会影响管理的可靠性。

这种基于eBPF的网络隔离方案不仅提高了集群的安全性,还带来了以下优势:

>更高的网络性能

通过将业务流量分配到高带宽的网络链路,可以显著提升网络吞吐量。

>精细化的流量控制

eBPF技术允许我们对网络流量进行更细粒度的控制和监控。

>灵活的扩展性

可以根据需求轻松添加更多的网络接口,以适应不同的业务场景。

>可编程的控制能力

可编程能力可以让容器网络具备多种多样的网络能力,例如多网卡、固定IP、多网段等。

总的来说,品高云的这种网络隔离方案为企业提供了⼀个更安全、更高效的容器云环境。它不仅解决了传统⽹络架构中的安全隐患,还为未来的网络创新奠定了基础。随着容器技术的不断发展,我们相信这种管理与业务强隔离的模式将成为Kubernetes安全的新范式。